O que é Android Device Trust e Por Que Você Deve Usá-lo? O Guia Definitivo

Imagine que você tem informações importantes da empresa e seus funcionários precisam acessá-las usando seus celulares ou tablets Android pessoais. O Android Device Trust é como um vigia superinteligente para esses dispositivos. Antes de permitir que qualquer dispositivo Android se conecte aos dados sensíveis da sua empresa, este 'vigilante' verifica se o dispositivo está seguro e atende às regras de segurança da sua empresa. Ele continua verificando isso continuamente, não apenas uma vez.

Este 'Guia Definitivo' explicará o que é Android Device Trust, por que é tão importante para proteger seu negócio e por que você deve usá-lo. Entender isso é fundamental para manter as informações da sua empresa seguras em um mundo onde dispositivos móveis estão por toda parte. Soluções como o Nomid MDM tornam a configuração desse tipo de 'segurança' simples e eficaz.

O Problema: O Desafio Crescente dos Dispositivos Android Não Confiáveis

O ambiente empresarial moderno é uma tapeçaria complexa de dispositivos de propriedade da empresa, dispositivos de propriedade dos funcionários (BYOD) e dispositivos de contratados terceirizados, todos potencialmente acessando dados corporativos sensíveis. Essa diversidade, embora impulsione a produtividade e a flexibilidade, apresenta um desafio de segurança formidável para as operações de TI e gerentes de segurança.

Os Riscos Invisíveis em Sua Frota Móvel

Muitas organizações carecem de visibilidade granular sobre a postura de segurança de cada dispositivo Android. Eles estão atualizados com os patches de segurança mais recentes? Existem aplicativos maliciosos à espreita, não detectados? O dispositivo está com root ou jailbreak, contornando os mecanismos de segurança integrados? Sem respostas para essas perguntas, cada conexão é uma vulnerabilidade potencial. Essa falta de confiança pode levar a:

- Violações de Dados: Dispositivos não seguros ou comprometidos podem se tornar portais para invasores roubarem informações sensíveis da empresa, dados de clientes ou propriedade intelectual.

- Violações de Conformidade: Setores como Saúde (HIPAA) e Finanças (PCI DSS), e regulamentações gerais como LGDP, exigem proteção de dados rigorosa. Dispositivos não confiáveis colocam a conformidade em sério risco, levando a multas pesadas e danos à reputação.

- Interrupções Operacionais: Malware ou ransomware introduzido por meio de um dispositivo não confiável pode paralisar as operações, levando a tempo de inatividade significativo e perdas financeiras.

Estatísticas Destacando o Cenário de Ameaças Móveis

A escala do problema é ressaltada por pesquisas recentes em cibersegurança:

- Ataques de malware móvel estão continuamente evoluindo e aumentando em sofisticação.

- Uma porcentagem significativa de violações de dados pode ser rastreada até dispositivos móveis comprometidos.

- Muitos funcionários usam dispositivos pessoais para o trabalho, muitas vezes sem configurações de segurança adequadas, ampliando o escopo para falhas na segurança android para empresas.

Este cenário cria um estado constante de ansiedade para gerentes de ativos de TI e tomadores de decisão de tecnologia. A questão central não é apenas gerenciar dispositivos; é estabelecer confiança verificável em um mundo cada vez mais Zero Trust. A pergunta "o que é android device trust" passa de uma consulta técnica para um imperativo de negócios crítico.

"Em uma empresa mobile-first, um dispositivo não confiável não é apenas um risco; é um convite aberto para um incidente de segurança. A confiança verificável é inegociável."

Soluções Atuais e Suas Limitações: A Colcha de Retalhos da Segurança Móvel

As organizações tradicionalmente empregaram vários métodos para proteger suas frotas Android, mas estes ficam aquém diante de ameaças em evolução e da complexidade dos ecossistemas móveis modernos.

Abordagens Comuns para Segurança Android:

- Políticas Básicas de MDM: Embora essenciais, as soluções tradicionais de Gerenciamento de Dispositivos Móveis (MDM) podem focar em configuração e inventário, às vezes carecendo das capacidades de avaliação de confiança profundas e em tempo real necessárias. Nosso guia, "Principais Benefícios de Usar uma Solução MDM para o Seu Negócio: Uma Análise Detalhada," cobre o que um MDM abrangente deve oferecer.

- Políticas de Senha e Criptografia: Forçar senhas fortes e habilitar a criptografia do dispositivo são fundamentais, mas não garantem que um dispositivo não esteja comprometido em um nível mais profundo (por exemplo, malware operando com privilégios de usuário).

- Aplicativos Antivírus/Anti-malware: Estes fornecem uma camada de defesa, mas podem não pegar todas as ameaças, especialmente exploits de dia zero ou ataques sofisticados que evadem a detecção baseada em assinatura.

- VPNs para Segurança de Rede: VPNs protegem dados em trânsito, mas não abordam o estado de segurança do dispositivo de endpoint em si. Um dispositivo comprometido em uma VPN ainda é um dispositivo comprometido.

- Verificações Manuais e Auditorias de Conformidade: São demoradas, propensas a erros e fornecem apenas um análise pontual da saúde do dispositivo da saúde do dispositivo, não garantia contínua contra ameaças dinâmicas.

Limitações e Pontos Problemáticos dos Clientes:

Embora esses métodos ofereçam alguma proteção, eles criam uma postura de segurança fragmentada e reativa. Os clientes enfrentam:

- Falta de Visibilidade em Tempo Real: Dificuldade em saber o status de confiança atual de todos os dispositivos conectados.

- Aplicação Inconsistente: Políticas podem ser aplicadas de forma diferente entre vários tipos de dispositivos ou modelos de propriedade (corporativo vs. BYOD), criando brechas de segurança.

- Atrito na Experiência do Usuário: Políticas restritivas que não se adaptam ao contexto podem prejudicar a produtividade e levar à insatisfação do usuário ou a soluções alternativas que contornam a segurança.

- Problemas de Escalabilidade: Verificar e gerenciar a confiança de centenas ou milhares de dispositivos é impraticável e não acompanha o crescimento do negócio.

- Segurança Reativa vs. Proativa: Muitas soluções reagem a ameaças após serem detectadas, em vez de impedir proativamente que dispositivos não confiáveis acessem recursos em primeiro lugar.

- Desafios de Integração: Fazer com que diferentes ferramentas de segurança trabalhem juntas de forma integrada para fornecer uma visão unificada da confiança do dispositivo pode ser um grande obstáculo, levando a informações isoladas.

Essas limitações destacam a necessidade de uma abordagem mais integrada, inteligente e contínua para a segurança de dispositivos – uma abordagem incorporada pelos princípios do Android Device Trust Enterprise. A transição para um framework zero trust android está se tornando essencial.

Desmistificando o Android Device Trust: Conceitos Centrais e Comparações

Antes de mergulhar em como o Nomid MDM defende o Android Device Trust, é crucial entender seus conceitos fundamentais e como ele se relaciona com os paradigmas de gerenciamento de dispositivos existentes.

O que Exatamente é Android Device Trust?

Em sua essência, o Android Device Trust não é um único produto, mas um framework de segurança abrangente. Envolve um conjunto de tecnologias, processos e políticas projetadas para avaliar continuamente a postura de segurança de um dispositivo Android em relação a uma linha de base predefinida.

Se o dispositivo atender a esses critérios (for "confiável"), ele terá acesso aos recursos corporativos. Caso contrário, o acesso pode ser limitado ou totalmente bloqueado. Essa verificação é dinâmica e contínua, não uma checagem única no momento do registro. Ela visa responder à pergunta crítica: "Este dispositivo Android específico, em seu estado atual, pode ser confiável com os dados da empresa neste momento?"

Confiança de Dispositivo vs. Modelos de Gerenciamento de Dispositivos

É importante distinguir o Android Device Trust dos modelos de gerenciamento de dispositivos como BYOD, COPE ou COBO. O Android Device Trust é uma camada de segurança que aprimora a segurança em todos esses modelos:

- BYOD (Traga Seu Próprio Dispositivo): Funcionários usam seus dispositivos Android pessoais para o trabalho.

- Desafio: Equilibrar a privacidade do usuário com a segurança corporativa.

- Papel do Android Device Trust: Verifica a higiene de segurança do dispositivo pessoal (por exemplo, sem malware, SO atualizado, integridade do perfil de trabalho, se usado) antes de permitir o acesso a aplicativos e dados de trabalho. Isso garante a segurança BYOD sem inspecionar dados pessoais, muitas vezes aproveitando os perfis de trabalho do Android Enterprise para separar os espaços de trabalho e pessoal.

- COPE (De Propriedade Corporativa, Habilitado para Uso Pessoal): Dispositivos são de propriedade da empresa, mas permitem uso pessoal.

- Desafio: Garantir que o uso pessoal não comprometa a segurança corporativa.

- Papel do Android Device Trust: Monitora o dispositivo em busca de configurações ou aplicativos arriscados, mesmo aqueles instalados para uso pessoal que possam impactar a postura geral de segurança do dispositivo.

- COBO (De Propriedade Corporativa, Apenas para Negócios): Dispositivos são de propriedade da empresa e restritos ao uso comercial.

- Desafio: Garantir que os dispositivos permaneçam em conformidade e não tenham sido adulterados, mesmo sob controle rigoroso.

- Papel do Android Device Trust: Fornece o mais alto nível de garantia, verificando constantemente desvios da linha de base corporativa, alterações não autorizadas ou sinais de comprometimento. Essencial para a segurança COPE COBO.

Modelo de Gerenciamento | Descrição | Principal Desafio | Como o Android Device Trust se Aplica |

|---|---|---|---|

BYOD | Dispositivos pessoais, uso profissional | Privacidade vs. Segurança | Verifica a saúde do dispositivo (SO, malware, perfil de trabalho) antes de conceder acesso a dados corporativos, garantindo um contêiner de trabalho seguro. |

COPE | De propriedade corporativa, uso pessoal permitido | Riscos do uso pessoal à segurança corporativa | Monitora a integridade geral do dispositivo, sinalizando apps/configurações de risco do uso pessoal que poderiam impactar o dispositivo. |

COBO | De propriedade corporativa, apenas para negócios | Manter conformidade rigorosa, antiadulteração | Valida continuamente contra a linha de base, detecta alterações não autorizadas, garante o mais alto nível de segurança para dispositivos de trabalho dedicados. |

Android Device Trust e Arquitetura Zero Trust

O Android Device Trust é um componente fundamental de uma estratégia de segurança Zero Trust para endpoints móveis. Zero Trust opera sob o princípio de "nunca confie, sempre verifique". Neste modelo:

- Nenhum dispositivo é confiável por padrão, independentemente de ser de propriedade da empresa ou estar na rede corporativa.

- Cada solicitação de acesso de qualquer dispositivo é autenticada e autorizada com base no nível de confiança atual do dispositivo e outros fatores contextuais (identidade do usuário, localização, sensibilidade do recurso).

- A confiança é continuamente reavaliada. Um dispositivo confiável há um minuto pode não ser confiável agora se sua postura de segurança mudar. A implementação da segurança zero trust android depende dos sinais e da verificação contínua fornecidos por um framework robusto de Android Device Trust.

Pilares Chave da Avaliação da Confiança de Dispositivo

A "confiabilidade" de um dispositivo é determinada pela avaliação de vários sinais, incluindo (mas não se limitando a) aqueles delineados pelo Android Enterprise. Para uma lista detalhada dos sinais disponíveis que podem ser aproveitados, consulte a documentação oficial de sinais de Confiança de Dispositivo do Android Enterprise.

- Integridade do Dispositivo: O SO não foi modificado? Está com root/jailbreak? A atestação de hardware está disponível?

- Configuração de Segurança: A criptografia está ativa? Uma senha forte está definida? Os patches de segurança estão atualizados?

- Detecção de Ameaças: Há malware presente? O Google Play Protect está ativo e reportando problemas?

- Segurança da Rede: O dispositivo está conectado a uma rede Wi-Fi conhecida como arriscada?

- Segurança de Aplicativos: Existem aplicativos instalados por sideload ou não autorizados? Os aplicativos instalados têm permissões excessivas?

- Conformidade com MDM: O dispositivo é ativamente gerenciado e está em conformidade com as políticas de MDM?

Casos de Uso Chave para Android Device Trust

Entender o conceito de Android Device Trust é uma coisa; ver sua aplicação prática é outra. Este framework não é apenas uma medida de segurança teórica; ele resolve desafios de negócios do mundo real em vários cenários:

1. BYOD Seguro para uma Força de Trabalho Híbrida

- Cenário: Funcionários de escritório, vendedores e executivos usam cada vez mais seus dispositivos Android pessoais (BYOD) para acessar e-mails, documentos e aplicativos corporativos, seja no escritório, em casa ou em trânsito.

- Solução de Android Device Trust: O Android Device Trust, imposto por um MDM como o Nomid, verifica se esses dispositivos pessoais atendem às linhas de base de segurança essenciais (por exemplo, SO atualizado, bloqueio de tela ativo, sem malware) antes de conceder acesso a dados sensíveis. Isso é alcançado garantindo a integridade de um perfil de trabalho, mantendo os dados corporativos separados e seguros sem infringir a privacidade pessoal.

- Benefício: Permite flexibilidade e produtividade dos funcionários, mitigando os riscos associados a dispositivos pessoais não gerenciados ou comprometidos que acessam ativos corporativos.

2. Onboarding/Offboarding Rápido e Seguro para Contratados e Funcionários Temporários

- Cenário: Organizações contratam freelancers, ou funcionários temporários que precisam de acesso rápido a recursos específicos da empresa por um tempo limitado, muitas vezes usando seus próprios dispositivos.

- Solução de Android Device Trust: O Android Device Trust permite que o TI avalie rapidamente a postura de segurança do dispositivo Android de um contratado. O acesso pode ser concedido se o dispositivo atender aos critérios de confiança predefinidos e automaticamente revogado ou limitado quando o contrato terminar ou se o dispositivo se tornar não conforme.

- Benefício: Agiliza o onboarding, reduz a sobrecarga de TI para funcionários temporários e garante que os dados corporativos não sejam expostos em dispositivos de terceiros inseguros após o término do contrato.

3. Resposta a Ameaças em Tempo Real e Conformidade Automatizada

- Cenário: Um dispositivo é infectado por malware, ou um usuário desabilita uma configuração de segurança crítica (como criptografia ou bloqueio de tela).

- Solução de Android Device Trust: Uma avaliação contínua do Android Device Trust, alimentada pelo Nomid MDM, pode detectar essas alterações em tempo real. Se o nível de confiança de um dispositivo cair abaixo de um limite aceitável, ações automatizadas podem ser acionadas – como bloquear o acesso a aplicativos críticos, colocar o dispositivo em quarentena, notificar o usuário e o administrador, ou até mesmo apagar dados corporativos, se necessário.

- Benefício: Permite uma resposta rápida a ameaças emergentes e violações de políticas, minimizando a janela de vulnerabilidade e automatizando a aplicação da conformidade.

4. Protegendo Dados Sensíveis para Operações de Serviço de Campo

- Cenário: Técnicos de serviço de campo em setores como saúde, logística ou utilidades usam tablets Android ou dispositivos robustos para acessar ordens de serviço, dados de clientes e manuais técnicos em ambientes diversos e muitas vezes inseguros.

- Solução de Android Device Trust: Garante que esses dispositivos críticos estejam sempre em conformidade com as políticas de segurança (por exemplo, criptografia de disco completo, instalações de aplicativos restritas, conexões de rede seguras apenas). Se um dispositivo for perdido ou roubado, seu status de confiança pode ser imediatamente revogado e comandos de limpeza remota podem ser emitidos.

- Benefício: Protege dados operacionais e de clientes sensíveis em endpoints móveis que são cruciais para as operações de negócios, mas operam fora do perímetro tradicional do escritório.

5. Garantindo a Conformidade de Dispositivos em Setores Regulados

- Cenário: Empresas em setores como finanças (PCI DSS), saúde (HIPAA) ou governo têm requisitos regulatórios rigorosos para proteção de dados e segurança de dispositivos.

- Solução de Android Device Trust: O Android Device Trust fornece os mecanismos para impor e auditar continuamente esses controles de conformidade específicos em todos os dispositivos Android. O registro detalhado da postura do dispositivo e das tentativas de acesso ajuda na geração de relatórios de conformidade.

- Benefício: Ajuda as organizações a atender a mandatos regulatórios rigorosos, evitar multas pesadas e demonstrar a devida diligência na proteção de informações sensíveis.

A Abordagem do Nomid MDM: Estabelecendo Android Device Trust Abrangente

O Nomid MDM aborda as limitações da segurança móvel tradicional, fornecendo uma plataforma construída sobre os princípios do Android Device Trust. Nossa missão é "Fornecer controle Android rápido e seguro para operações de TI com menos complexidade e mais produtividade", e essa filosofia está no cerne de como ajudamos você a garantir que cada dispositivo Android seja verificado e seguro antes de acessar seus sistemas de negócios críticos.

Como o Nomid MDM Habilita o Android Device Trust:

O Nomid MDM integra indicadores e recursos chave que se alinham com o Android Device Trust Enterprise, oferecendo um framework robusto para verificação contínua. Aproveitamos um conjunto abrangente de sinais do dispositivo para construir uma pontuação de confiança dinâmica. Como o Google descreve, o Android Device Trust Enterprise "ajuda empresas de todos os tamanhos a proteger dispositivos e a rede, aprimorando a verificação em todos os dispositivos Android usados para trabalho (gerenciados e não gerenciados) com base em múltiplos indicadores." (Fonte: Blog do Google)

O Nomid MDM é projetado para funcionar com esses sinais e, à medida que o Google continua a evoluir capacidades, como aquelas disponíveis através da integração da API de Confiança de Dispositivo da Android Management API (conforme a documentação da API de Confiança de Dispositivo do Google), o Nomid visa incorporar tais avanços para fornecer segurança de ponta.

Indicadores chave que o Nomid MDM utiliza, em linha com as diretrizes do Android Enterprise (consulte Device Trust do Android Enterprise: indicadores disponíveis e a lista mais geral de sinais na documentação oficial), incluem:

- Modelo e Fabricante do Dispositivo: Garantindo que o próprio hardware seja reconhecido e aprovado.

- Estado de Gerenciamento: Verificando se o dispositivo está corretamente registrado e gerenciado pelo Nomid MDM.

- Status da Rede: Avaliando a segurança das conexões de rede (por exemplo, sinalizando Wi-Fi arriscado).

- Nível do Patch de Segurança: Confirmando se o dispositivo possui as atualizações mais recentes do SO e de segurança.

- Status da Criptografia de Disco: Garantindo que o armazenamento do dispositivo esteja criptografado para proteger os dados em repouso.

- Versão do SO e OTAs Pendentes: Identificando versões desatualizadas do SO ou atualizações críticas pendentes.

- Bloqueio de Tela e Qualidade: Impondo mecanismos fortes de bloqueio de tela.

- Status do Play Protect: Verificando se os serviços do Google Play Protect estão ativos e varrendo ameaças.

Benefícios do Nomid MDM para Android Device Trust:

- Velocidade de Implantação Mais Rápida do Mercado: Registre e proteja rapidamente toda a sua frota Android, estabelecendo confiança desde o primeiro dia. Nossa "Experiência de configuração pronta para uso" e "Provisionamento automatizado de dispositivos" tornam isso uma realidade.

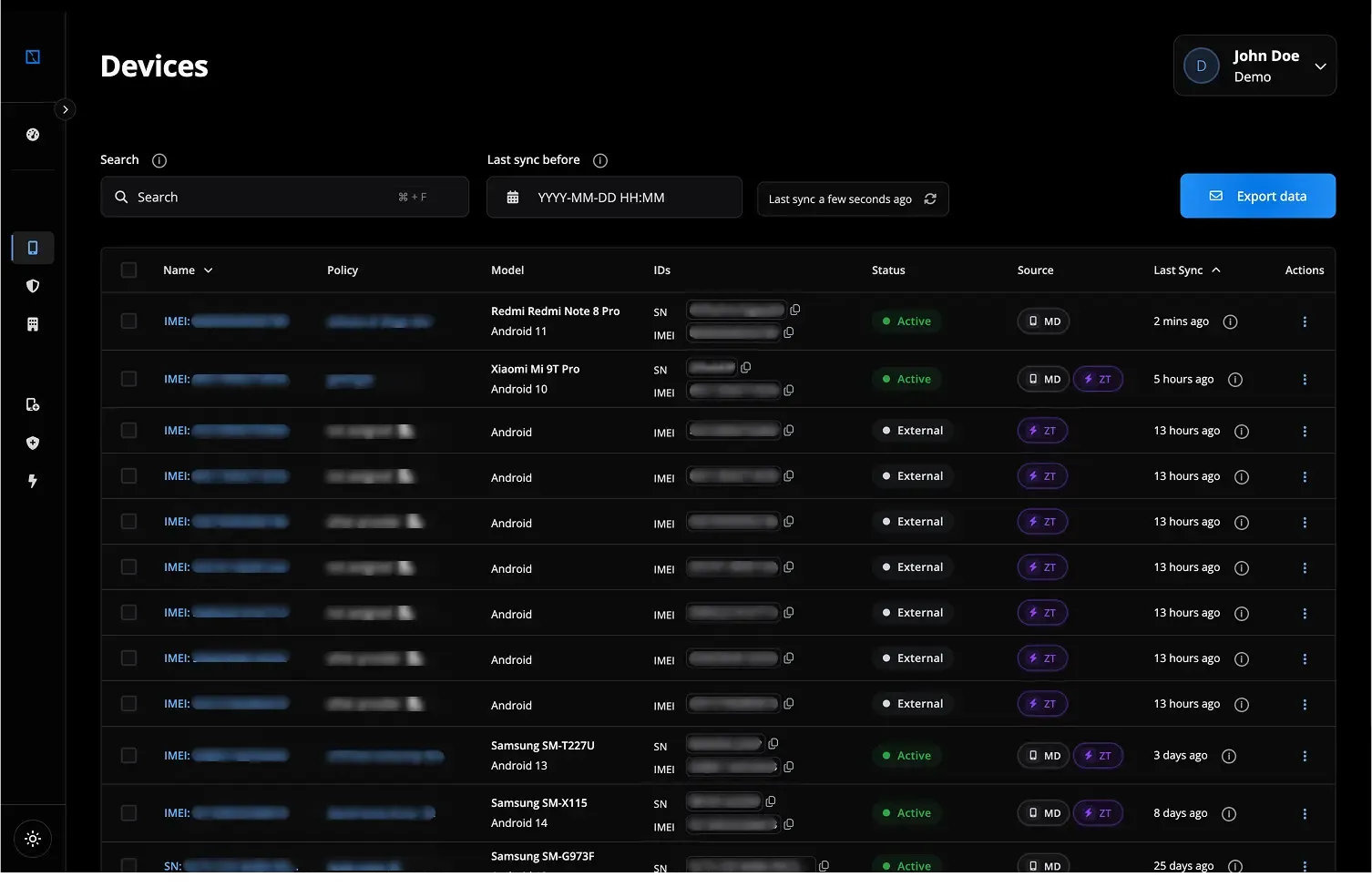

- Plataforma Intuitiva para Gerenciamento de Dispositivos Android: Nosso "Console de gerenciamento centralizado" fornece uma visão clara do status de confiança de cada dispositivo, simplificando tarefas complexas de segurança.

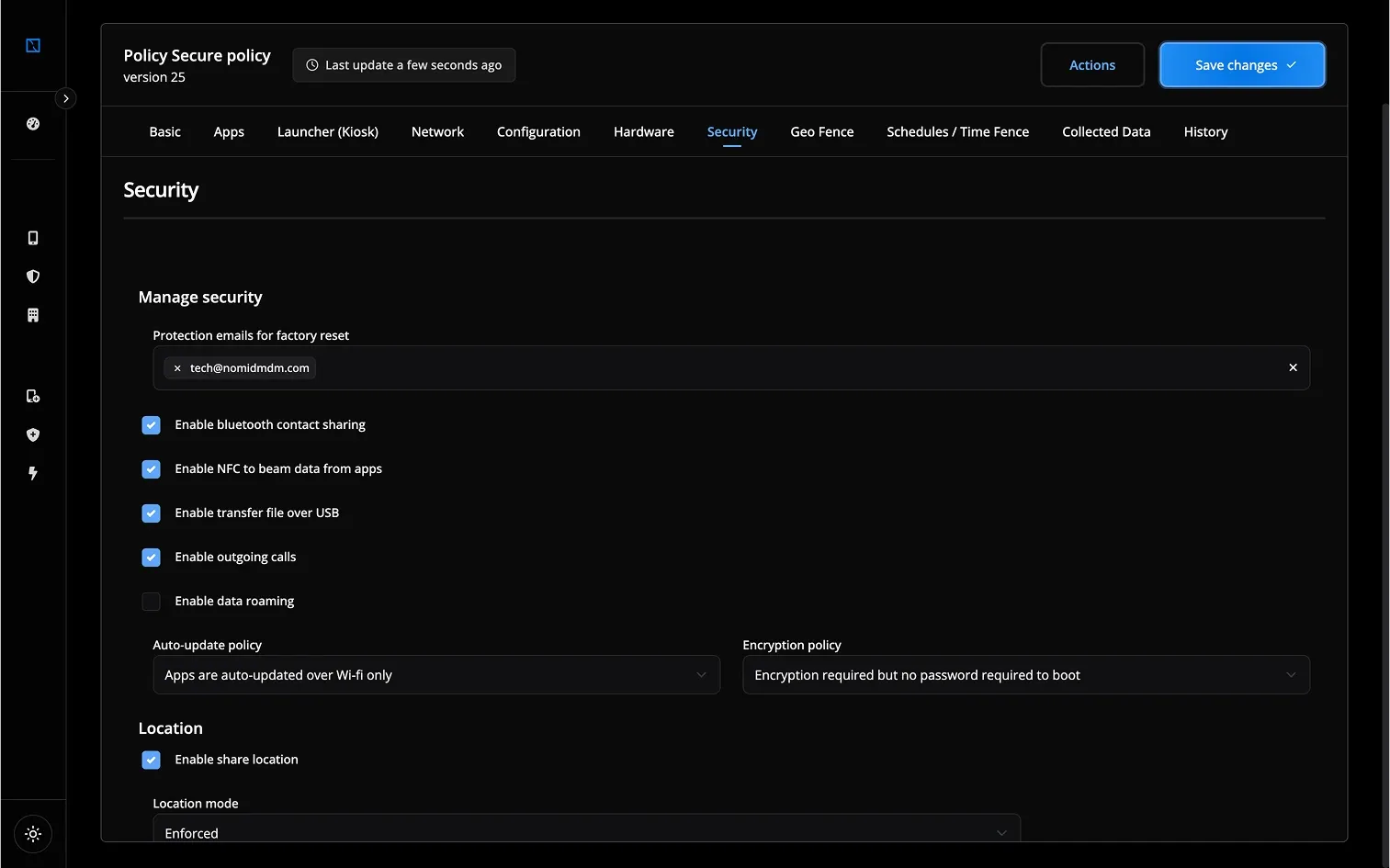

- Recursos de Segurança de Nível Empresarial: Implemente "Aplicação avançada de políticas de segurança," incluindo verificações em tempo real para conformidade e indicadores de confiança.

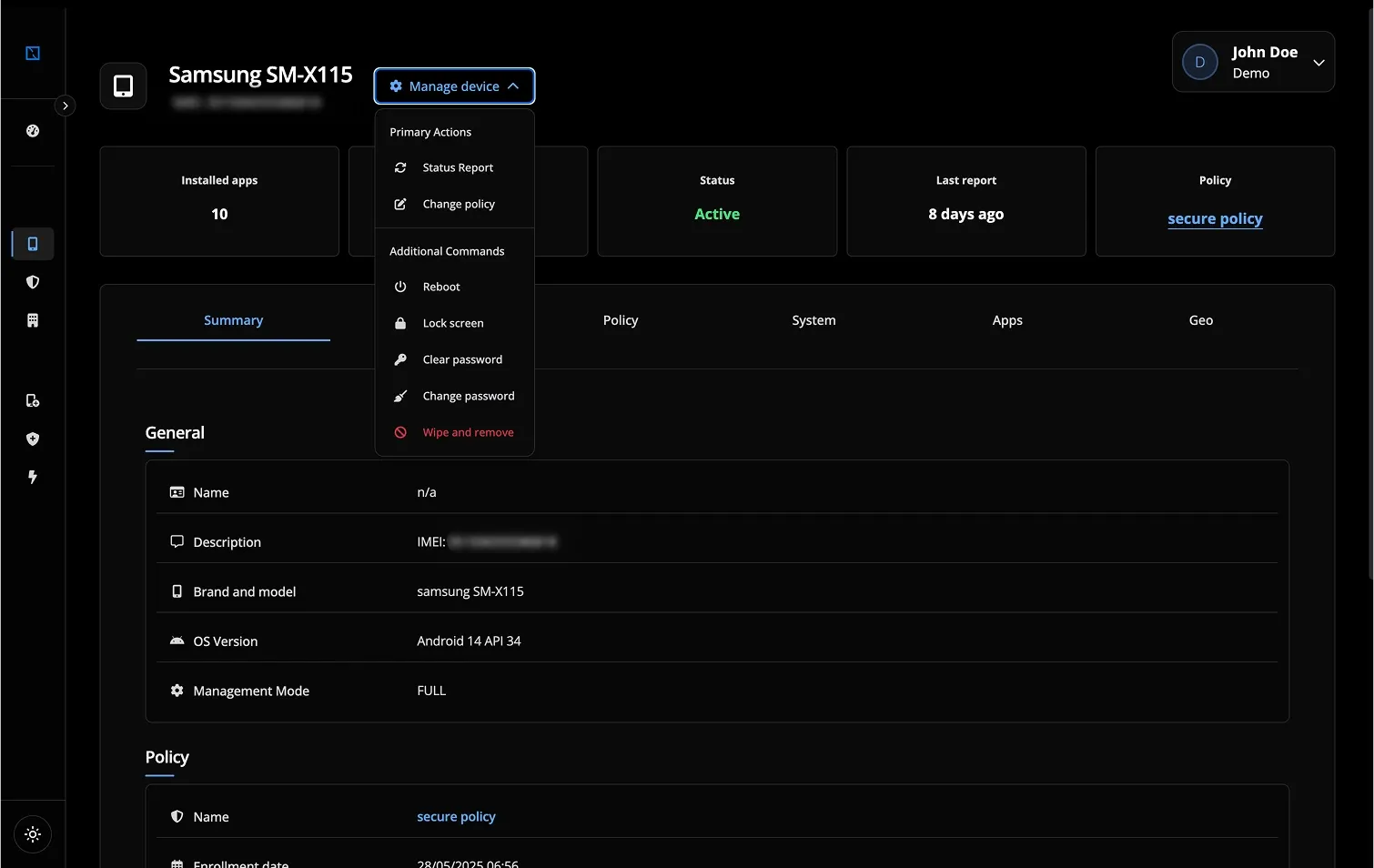

- Monitoramento e Controle de Dispositivos em Tempo Real: Identifique e remedeie proativamente dispositivos não confiáveis com recursos como "Bloqueio, limpeza e redefinição remotos" e "Rastreamento de localização de dispositivos em tempo real.

- Suporte para Setores Chave: Entendemos as necessidades únicas de setores como Serviço de Campo, Educação, Logística, Varejo, Manufatura e Saúde, adaptando os parâmetros de confiança de acordo.

Ao focar nesses elementos, as capacidades de nomid mdm android trust mudam sua postura de segurança de reativa para proativa, garantindo que apenas dispositivos verificados e conformes possam acessar seus dados corporativos.

Implementação e Melhores Práticas: Seu Roteiro para o Android Device Trust com o Nomid MDM

Implementar uma estratégia robusta de Android Device Trust requer mais do que apenas tecnologia; envolve um plano claro e adesão às melhores práticas. O Nomid MDM é projetado para simplificar esta jornada para Operações de TI, Gerentes de Ativos de TI e Gerentes de Segurança.

Orientação Passo a Passo:

- Defina Suas Políticas de Confiança:

- Identifique a linha de base de segurança mínima para todos os dispositivos Android (por exemplo, versão do SO, nível de patch, restrições de aplicativos, Play Protect habilitado).

- Determine diferentes níveis de confiança e direitos de acesso correspondentes com base nas funções do usuário, sensibilidade dos dados e modelo de propriedade do dispositivo (BYOD, COPE, COBO).

- O Nomid MDM permite a "Implantação de configuração em massa" para aplicar facilmente essas políticas em grupos de dispositivos.

- Registre Seus Dispositivos:

- Utilize o "Provisionamento automatizado de dispositivos" do Nomid MDM (como o Zero-Touch Enrollment) e a "Experiência de configuração pronta para uso" para um registro perfeito.

- Garanta que todos os dispositivos que acessam recursos corporativos sejam gerenciados e que sua postura de confiança possa ser avaliada.

- Configure Controles de Acesso Baseados em Confiança (Acesso Condicional):

- Use o Nomid MDM para impor decisões de acesso com base em avaliações de confiança em tempo real.

- Configure políticas de acesso condicional: se um dispositivo cair abaixo de um limite de confiança definido (por exemplo, devido a patches desatualizados, malware detectado ou configurações de segurança desabilitadas), restrinja automaticamente o acesso a aplicativos ou dados sensíveis, notifique o usuário/administrador ou coloque o dispositivo em quarentena.

- Monitore Continuamente:

- Aproveite o "Monitoramento e controle de dispositivos em tempo real" e o "Painel de monitoramento de conformidade" do Nomid MDM.

- Revise regularmente o status de confiança do dispositivo, alertas de segurança e relatórios de conformidade para identificar tendências e riscos potenciais.

- Automatize a Remediação:

- Configure ações automatizadas para dispositivos não conformes ou não confiáveis. Exemplos: forçar atualizações do SO, solicitar remoção de malware, bloquear o dispositivo, limpar seletivamente dados corporativos ("Bloqueio, limpeza e redefinição remotos") ou revogar certificados de acesso.

- Eduque Seus Usuários:

- Comunique a importância da segurança do dispositivo e seu papel na sua manutenção (por exemplo, aceitar atualizações, não desabilitar recursos de segurança).

- Forneça diretrizes claras sobre uso aceitável, downloads de aplicativos de fontes confiáveis e relato de atividades suspeitas.

- Revise e Atualize Políticas Regularmente:

- O cenário de ameaças e as necessidades de negócios estão em constante evolução. Revise suas políticas de confiança e configurações do Nomid MDM pelo menos trimestralmente para se adaptar a novos desafios de segurança android para empresas, atualizações do Android Enterprise e ameaças emergentes.

Considerações de Conformidade:

- Regulamentações do Setor: Alinhe sua estratégia de Android Device Trust com requisitos específicos do setor (por exemplo, HIPAA, LGDP, PCI DSS). A "Aplicação avançada de políticas de segurança" e o registro detalhado do Nomid MDM ajudam a atender a essas necessidades.

- Privacidade de Dados: Comunique claramente aos usuários (especialmente em cenários BYOD) quais informações do dispositivo estão sendo monitoradas para avaliação de confiança, garantindo transparência e adesão às normas de privacidade. Foque no estado de segurança, não no conteúdo pessoal.

- Trilhas de Auditoria: Utilize os recursos de relatório do Nomid MDM para manter trilhas de auditoria abrangentes de avaliações de confiança, aplicação de políticas e ações de remediação para verificação de conformidade e resposta a incidentes.

Seguindo esses passos, as organizações podem implementar e manter um forte framework de o que é android device trust, aprimorando sua postura de segurança móvel.

"A verificação proativa de confiança via Android Device Trust não é apenas um recurso; é a base da segurança móvel moderna. Com o Nomid MDM, torna-se uma estratégia acionável e escalável."

Conclusão: Proteja Seu Futuro Móvel com Android Device Trust e Nomid MDM

A questão de o que é android device trust não é mais uma preocupação de nicho para especialistas em TI, mas um pilar central da estratégia de segurança empresarial em 2025. À medida que os dispositivos Android continuam sendo cruciais para as operações de negócios em setores chave como Serviço de Campo, Saúde e Logística, garantir sua confiabilidade é primordial. Falhar em fazê-lo expõe as organizações a riscos significativos, incluindo violações de dados, penalidades de conformidade e interrupções operacionais.

Este guia destacou as limitações das abordagens de segurança tradicionais e ressaltou a necessidade de um modelo de confiança contínuo e baseado em indicadores, conforme defendido pelo Android Device Trust Enterprise e alinhado com os princípios Zero Trust. O Nomid MDM fornece as ferramentas e a plataforma para implementar este modelo, oferecendo:

- Visibilidade Profunda: Entenda a postura de segurança em tempo real e o nível de confiança de cada dispositivo Android.

- Controle Proativo: Imponha políticas de acesso dinâmicas e baseadas em confiança e automatize respostas a dispositivos não confiáveis.

- Gerenciamento Simplificado: Agilize tarefas complexas de segurança com uma interface intuitiva projetada para eficiência de TI.

- Implantação Rápida: Proteja sua frota rapidamente e estabeleça confiança desde o primeiro dia.

Ao fazer parceria com o Nomid MDM, você pode responder com confiança "sim" à pergunta "Nossos dispositivos Android são seguros e confiáveis?". Não espere por um incidente de segurança para destacar as lacunas em sua defesa móvel. Tome medidas proativas hoje para implementar um framework robusto de Android Device Trust.

Pronto para elevar sua segurança Android?

Descubra como o Nomid MDM pode ajudá-lo a alcançar confiança de dispositivo abrangente. Inicie Seu Teste Gratuito para experimentar nossa plataforma intuitiva em primeira mão e veja por que oferecemos a velocidade de implantação mais rápida do mercado.

Iniciar Teste GrátisEscrito por

David Ponces

Gostando deste artigo?

Receba mais insights sobre gerenciamento de dispositivos móveis em sua caixa de entrada.

Compartilhar este artigo

Tags

Artigos Relacionados

Ver todos os artigos security

securityO que é o Samsung SmartSwitch e por que ele é essencial na migração de dispositivos?

Migrar de um celular para outro costuma ser um processo demorado e cheio de detalhes: contatos que precisam ser copiados, fotos que não podem ser perdidas, aplicativos que precisam ser reinstalados.

mdm

mdmDecodificando a Plataforma Android XR: O Que Líderes de TI Precisam Saber

Explore a nova plataforma Android XR para empresas. Saiba mais sobre os futuros recursos de gerenciamento de dispositivos, protocolos de segurança e casos de uso da indústria para preparar sua estratégia de TI.